前言

我这里是做飞牛的内网穿透使用,目的是可以通过公网 IPV4 访问飞牛,当前也可以访问其他设备,再也不用担IPV6的不普及和其他内网穿透的龟速问题了。

前提

- 可以登录光猫并且设置桥接

- 可以使用路由器拨号上网

- 可以科学上网

- 最好会使用 docker

检查当前网络NAT类型

使用 ssh 登录飞牛控制台,运行以下命令检查:

1 | # 登录飞牛 |

一般结果都是NAT3类型的,也是默认的,当然如果是NAT Type: 1,那你本来就是 NAT1,就不需要往下看了。

光猫配置

使用管理员登录光猫,并且设置为桥接,这里我就不多解释了,自行搜索,设置光猫为桥接模式。

注意的是,要关闭防火墙。

路由器配置

我的路由器是华硕的,其他路由器配置方式一样。

首先要路由器拨号上网

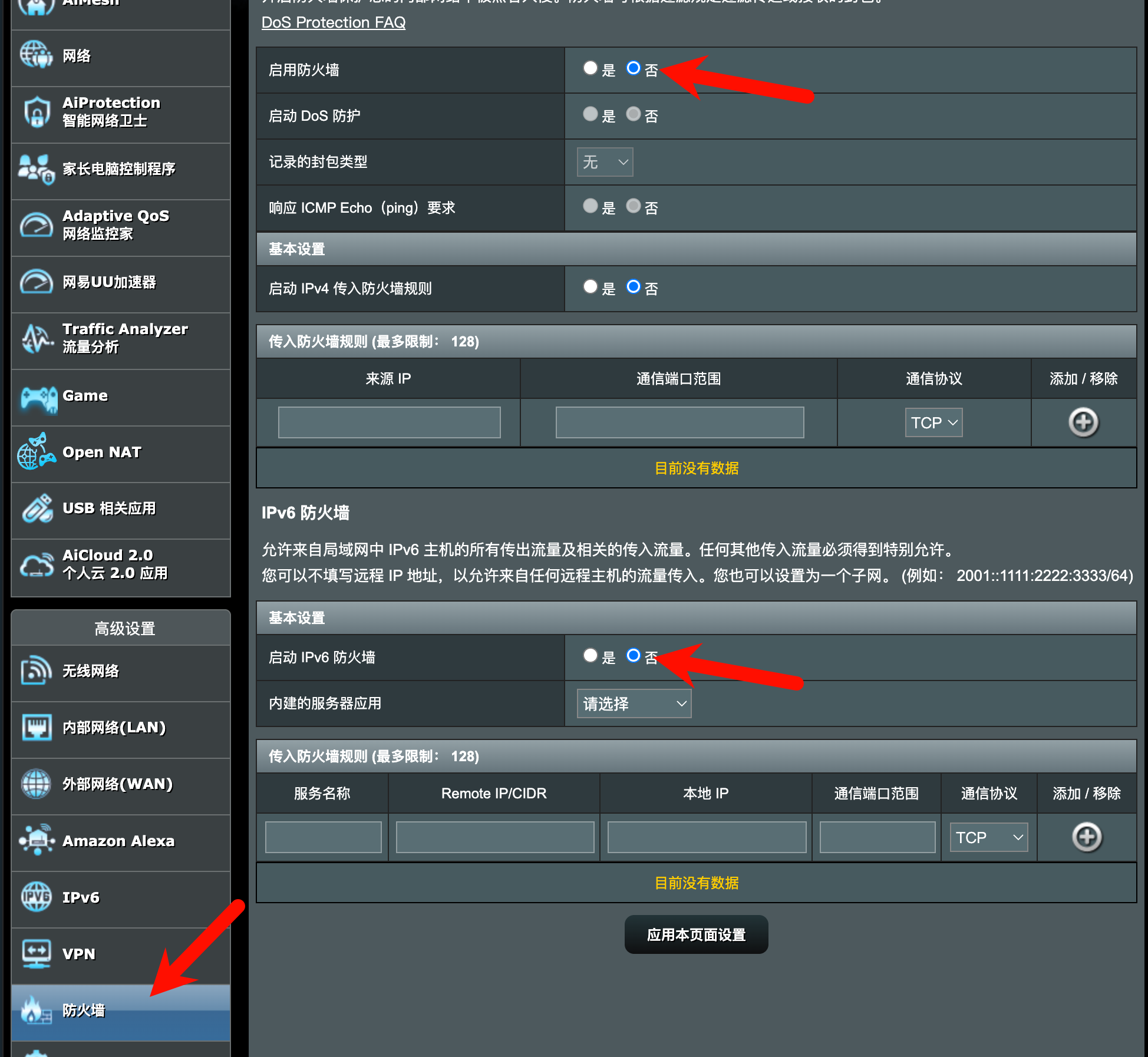

关闭路由器防火墙

DHCP设置静态IP绑定

首先要启用绑定功能,在DHCP设置中,找到飞牛的IP,然后应用即可。

设置DMZ,指定IP暴漏在互联网上

首先启用DMZ,然后设置飞牛IP暴露到公网,然后应用。

暂时关闭飞牛防火墙

自己在飞牛设置里面找,确保已经关闭。

再次检查飞牛NAT类型

1 | sudo docker run --rm --net=host nattertool/check |

显示NAT Type: 1,代表已经成功了。

使用Natter,做内网穿透连接

1 | # 在ssh启用服务 |

当出现以上信息,基本上就没问题了,然后再其他设备访问Please check [ http://xxx.xxx.xxx.xxx:xxx ],里面的链接,如果正常访问,就是打洞成功了。

更多飞牛自带服务映射

这个也不多做解释了,可以使用 1Panel,Lucky,Nginx Proxy Manager之类的代理工具,做二级域名加端口的方式,转发到对应的服务。